Таны гар утас бүгдэд нээлттэй байдаг уу эсвэл цоожлогдсон байдаг уу? Та зарим албан байгууллага руу ороход нилээд өндөр хяналт шалгалттай нүүр тулж байсан уу? Таны интернэт банк хэрвээ нууц үг, давхар хамгаалалтгүй байдаг бол яах вэ?

Танилт, баталгаажуулалт болон нэвтрэлттэй холбоотой хамгаалалт, зохицуулалтын хэрэгцээ шаардлага хувь хүн болон албан байгууллага цаашилбал улс орны хувьд ч зайлшгүй чухал асуудлын нэг юм.

Identity and access management /IAM/ буюу Танилт нэвтрэлтийн менежмент нь хэрэглэгчдийг хэн болохыг баталгаажуулах, аливаа дата мэдээлэл агуулж буй програм хангамж, мэдээллийн системд хандах эрхийг удирдах, зохицуулах зорилготой юм.

Хэн нэгнийг ЯГ хэн болохыг тодорхойлохын тулд ашигладаг олон баталгаажуулалтын аргуудаас сонгодог арга бол хэрэглэгчийн НЭР-НУУЦ үгийн хослол юм. Гэхдээ гагцхүү нууц үгийн баталгаажуулалт хийх нь аюулгүй байдлын зүгээс эрсдэл ихтэй.

Биометрийн сканнер эсвэл хэрэглэгчийн хувийн төхөөрөмж рүү илгээсэн нэг удаагийн код /OTP/ г.м. хуурамчаар үйлдэхэд хэцүү баталгаажуулах аргуудыг давхар ашиглах нь аль хэдийнээ СТАНДАРТ болоод байгаа бөгөөд үүнийг олон хүчин зүйлийн баталгаажуулалт (MFA) гэдэг.

ТАНИЛТ НЭВТРЭЛТИЙН СИСТЕМИЙН ТӨРЛҮҮД

Ихэнх байгууллагууд нь ажиллах хүч, бизнесийн түншүүд, хэрэглэгчид гэсэн өөр өөр танилт нэвтрэлтийн хэрэгцээ шаардлагатайн зэрэгцээ хэрэглэгчдийн олон ангилалтай байдаг. Та бүгдэд нь ижил IAM систем ашиглаж болох ч гэсэн тус бүрдээ өөр өөр арга барил, стратеги баримтлах хэрэгтэй.

B2E Дотоод ажилтнууд – Байгууллагын ажилтнууд ашигладаг дотоод үндсэн болон дэд системүүд, хэрэглээний программ хангамжууд руу нэг бүртгэлээр нэвтрэхэд ашиглах ажилтнуудын танилт нэвтрэлтийн систем.

B2C Хэрэглэгчид – Гадна хэрэглээний буюу байгууллагын эцсийн хэрэглэгчдийн бүртгэл, танилт, нэвтрэлтийн зориулалтаар ашиглах хэрэглэгчийн танилт нэвтрэлтийн систем.

B2B Бизнесийн түншүүд – Байгууллага өөрийн дотоод системүүдийг өөрийн ажилтнуудаас гадна хамтран ажилдаг түнш байгууллагуудын ажилтнуудад ашиглуулах тохиолдолд хэрэглэх бизнесийн танилт нэвтрэлтийн систем.

ТАНИЛТ НЭВТРЭЛТИЙН СИСТЕМҮҮДИЙН ЧАДАМЖУУД

Нэг удаагийн нэвтрэлт буюу single sign-on – Single sign-on (SSO) буюу нэг удаагийн нэвтрэлт нь хэрэглэгч нэг удаа нэвтэрч, дараа нь өөрийгөө дахин баталгаажуулах шаардлагагүйгээр ижил танилт нэвтрэлтийн шаардлага бүхий программ хангамжуудад автоматаар хандах боломж юм. Энэ нь same sign-on буюу адил нэвтрэлтээс өөр ойлголт. Адил нэвтрэлт нь өөр өөр программ хангамжууд адил баталгаажуулалт ашиглах юм. Хэрэглэгч уг программ хангамжууд уруу хандах болгондоо өөрийгөө баталгаажуулах шаардлагатай.

Холбогдсон бүртгэл буюу Federated identity – Нэг удаагийн нэвтрэлт нь нэг байгууллагын өөр өөр системүүд рүү нэвтрэхэд ихэвчлэн ашиглагддаг бол Холбогдсон бүртгэл нь өөр өөр байгууллагын системүүд рүү нэвтрэхэд ихэвчлэн ашиглагддаг. Хамгийн түгээмэл холбогдсон бүртгэл бол мэдээж нийтийн сүлжээ. Хэрэглэгч өөрийн Google, Facebook эсвэл Apple бүртгэлийг ашиглаж олон төрлийн программ хангамж уруу нэвтрэх боломжтой. Энэхүү холбогдсон байдал нь тухайн программ хангамж таны нийтийн сүлжээний бүртгэлд итгэж буй итгэлцэл дээр суурилдаг. Тухайн программ хангамжийн хувьд нийтийн сүлжээнээс гадна өөр илүү итгэлтэй гуравдагч этгээдийн бүртгэлийг мөн илүүд үзэж болно.

Олон хүчин зүйлт баталгаажуулалт буюу multi-factor authentication: Hardware tokens, SMS OTP, Email OTP, Software tokens, TOTP, HOTP, FIDO U2F, Push Notifications, Biometric

Хэвийн бус байдал илрүүлэлт буюу anomaly detection: Bot detection, Risk detection, Step-up authentication, IP Throttling, Brute-force protection, Breached password detection[/tw_text]

АСУУХ ЁСТОЙ АСУУЛТУУД

Ямарваа нэг программ хангамж, систем ашиглаж эсвэл хөгжүүлж эхлэхээсээ өмнө танилт нэвтрэлтийн талаас доорх асуултуудад хариулт олох нь зүйтэй.

- Хэрэглэгчид яг хэн бэ: ажилчид, хувь хүмүүс эсвэл аж ахуйн нэгжүүд үү?

- Хэрэглэгчид яг хэрхэн нэвтрэх вэ? Хэрэглэгчдэд дахин ашиглахыг хүсэж байгаа одоогийн бүртгэл байгаа юу?

- Тухайн программ хангамжийг бүртгэлгүйгээр эсвэл баталгаажуулалтгүйгээр ашиглаж болох уу? Баталгаажуулалт хэрэгтэй юу?

- Тухайн программ хангамжийг хэрэглэгчдэд ямар байдлаар хүргэх вэ? Мобайл аппликейшн эсвэл вэб аппликейшн хувилбараар уу?

- Тухайн программ хангамж ямар нэгэн API дуудах шаардлагатай юу? Хэрэв тийм бол өгөгдлийг хэн эзэмшдэг вэ?

- Тухайн программ хангамжийн ашиглаж буй эсвэл хадгалж буй өгөгдөл хэр зэрэг нууцлал, хамгаалалттай байх ёстой вэ?

- Хандах эрхийн ямар шаардлагууд байгаа вэ?

- Хэрэглэгчийн кэйс хэр удаан үргэлжлэх ёстой вэ?

- Тухайн системд нэгээс олон программ хангамж байгаа юу? Хэрэв тийм бол хэрэглэгчид нэг удаагийн нэвтрэлт ашиг тустай юу?

- Хэрэглэгчид программ хангамжаас гарах үед яах ёстой вэ?

- Өгөгдөлтэй холбоотой дагаж мөрдөх ёстой хууль зүйн шаардлага байгаа юу?

- Azure Active Directory – Commercial / AAD B2C

- Okta – Commercial

- OneLogin – Commercial

- ForgeRock – Commercial

- Gluu – Open Source

- ORY– Open Source

ТАНИЛТ НЭВТРЭЛТ, ЭРХ ОЛГОЛТЫН СТАНДАРТУУД

OAuth 2.0OAuth 2.0 нь эрх олголтын framework бөгөөд эцсийн хэрэглэгч өөрийн эзэмшлийн өгөгдлийг гуравдагч этгээдийн системд аюулгүй байдлаар ашиглуулахад ихэвчлэн хэрэглэгддэг. Өөрийн нэвтрэх эрхийг гуравдагч этгээдийн системтэй шууд хуваалцахын оронд хязгаарлагдмал эрх бүхий түр хугацааны нэвтрэх эрх буюу токенг ашигладаг.

Стандартын хувьд үндсэн 4 төрлийн урсгал буюу ашиглагдах хэлбэр байдаг.

Эдгээрт:

- Authorization code буюу гуравдагч этгээд (хаалттай клиент) нөөц эзэмшигчийн зөвшөөрлийг авч хамгаалагдсан нөөцөд нөөц эзэмшигчийг төлөөлж хандах түр эрх авах

- Implicit буюу нээлттэй клиент нөөц эзэмшигчийн зөвшөөрлийг авч хамгаалагдсан нөөцөд нөөц эзэмшигчийг төлөөлж хандах түр эрх авах

- User credentials буюу клиент нөөц эзэмшигчийн нэвтрэх эрхийг ашиглаж хамгаалагдсан нөөцөд нөөц эзэмшигчийг төлөөлж хандах түр эрх авах

- Client credentials буюу клиент өөрийн эрхээр хамгаалагдсан нөөцөд өөрийгөө төлөөлж хандах түр эрх авах

OpenID Connect

OAuth нь цэвэр AuthZ протокол буюу зөвхөн зөвшөөрөл олгоход ашиглагддаг. Тиймээс эцсийн хэрэглэгчийн буюу нөөц эзэмшигчийн талаарх мэдээлэл олгох зорилгоор OAuth дээр суурилсан AuthN протокол болох OpenID Connect буюу OIDC ашиглагддаг.

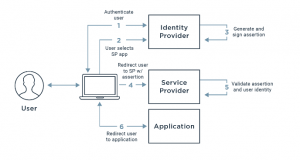

SAML 2.0

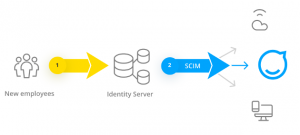

SCIM 2.0

SaaS системүүд хоорондоо хэрэглэгчийн бүртгэл, мэдээлэл солилцоход ашигладаг протокол. Хэрэглээ нь нэг IAM дээр хэрэглэгчийн бүртгэл нэмэгдэх, өөрчлөгдөх, устахад өөр нэг IAM систем рүү уг өөрчлөлтийг дамжуулах зорилготой.

Мэдээлэл бэлтгэсэн: Т. Доржням / Ай Си Ти групп ХК Ахлах R&D инженер /